Massenhacks: Cyberangriffe in Serie

Bei der diesjährigen IT.CON war unser Vortrag „Massenhacks: Cyberangriffe in Serie“ eines der Highlights des Tages. Der Vortragsraum war bis auf den letzten Platz gefüllt – ein deutliches Zeichen dafür, wie groß das Interesse an aktuellen Angriffsmethoden und Abwehrstrategien ist.

In der Session ging es um die wachsende Professionalisierung von Cyberangriffen und darum, wie aus vereinzelten Attacken längst industrielle Prozesse geworden sind. Angreifer automatisieren ihre Methoden, scannen systematisch ganze IP-Bereiche und nutzen öffentliche Exploits um Schwachstellen gezielt in der Breite auszunutzen.

Praktisches Beispiel

Um praktisch zu zeigen, wie aus öffentlichen Informationen reale Angriffsszenarien werden, hatten wir ein Szenario aus einer IHK-Liste mit den Top 50 Unternehmen aus dem Saarland und deren Angriffsfläche gezielt nach kürzlichen Sicherheitslücken durchsucht.

Die Zielsetzung ist oft branchenweit – nicht nur ein einzelnes Unternehmen. Branchen wie Energieversorger, Rüstungsbetriebe und andere kritische Infrastrukturen verdienen besondere Aufmerksamkeit, weil ein erfolgreicher Angriff weitreichende Folgen haben kann.

Öffentliche Angriffsfläche

Zur Aufklärung gehört die systematische Informationssammlung aus öffentlich zugänglichen Quellen (Data-Leaks, Firmenwebseiten, Subdomain-Listen, erreichbare Dienste etc.), um die Angriffsfläche zu analysieren. Automatisierte Prüfungen können helfen, viele Systeme gleichzeitig auf Konfigurationsfehler und bekannte Schwachstellen zu überprüfen. Ziel der Analyse das Verständnis der Sichtbarkeit und potenziellen Angriffsoberfläche im Internet.

Disclaimer: Im Vortrag wurden nur öffentlich erreichbare Informationen gezeigt!

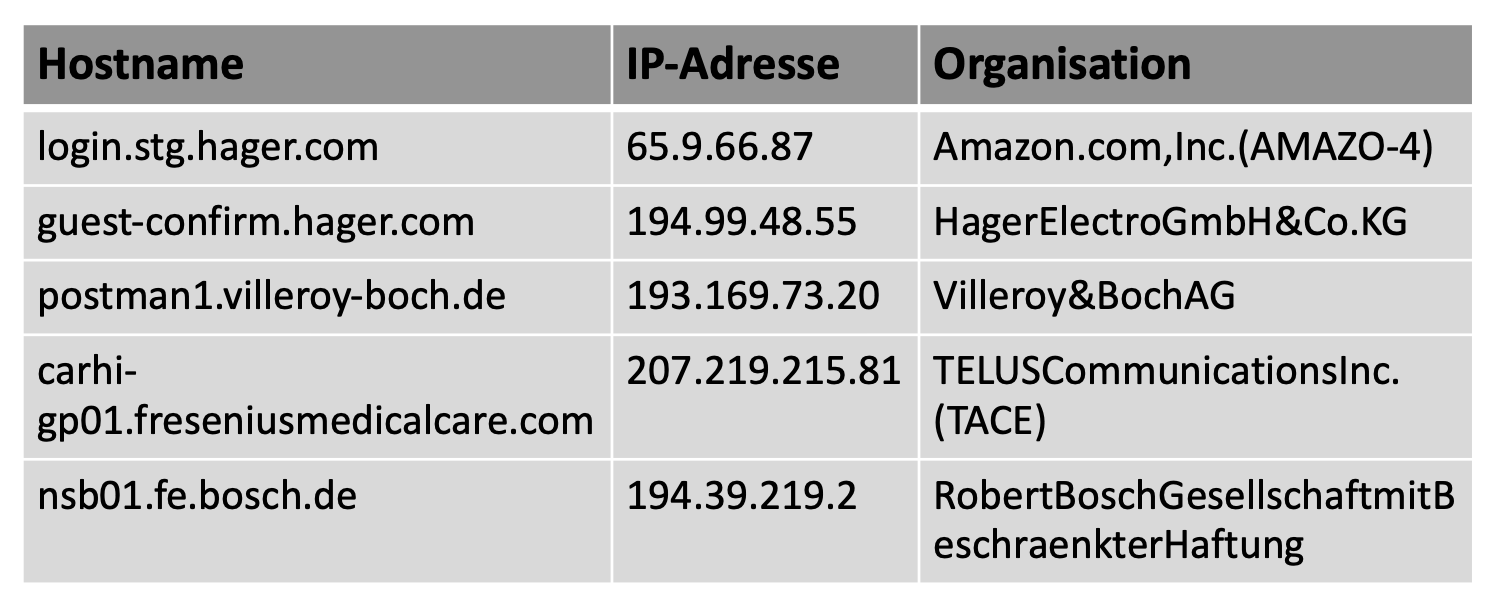

In einer branchenübergreifenden Analyse wurden insgesamt 12.200 Hostnames untersucht, von denen 4.291 Systeme öffentlich erreichbar waren. Der Fokus lag auf der Erkennung erreichbarer Webdienste, um ein realistisches Bild der externen Angriffsfläche zu gewinnen. Unter den untersuchten Domains befanden sich namhafte Unternehmen aus unterschiedlichen Industriezweigen – etwa zf.com, bosch.de, schaeffler.de, festo.com, freseniusmedicalcare.com und villeroy-boch.de.

Die erreichbare Software könnte nun gezielt nach Schwachstellen durchsucht werden. Dafür haben wir analysiert, welche Sicherheitslücken in den letzten Wochen tatsächlich aktiv ausgenutzt wurden. Das BSI warnte am 08.07.2025 bereits vor der kritische Sicherheitslücke in NetScaler ADC und NetScaler Gateway.

Aufgrund der Medienberichte zu Ausnutzungen der kritischen Schwachstelle CVE-2025-5777, die bereits seit Mitte Juni ausgenutzt werden soll, sollten Betreiber ihre NetScaler auf eine mögliche Kompromittierung mit vorhandenen Indikatoren prüfen, auch dann, wenn zeitnah gepatcht wurde.

Durch die Analyse der Angriffsoberfläche konnten wir identifizieren, welche Unternehmen potenziell von dieser Sicherheitslücke betroffen sein könnten. Zudem zeigte sich, dass betroffene Organisationen auch nach einem zeitnah eingespielten Update prüfen sollten, ob bereits eine Kompromittierung stattgefunden hat.

Bei der Schwachstelle handelt es sich um eine Memory-Disclosure-Schwachstelle. Angreifer können dadurch Teile des Arbeitsspeichers der betroffenen Anwendung auslesen und gezielt nach vertraulichen Informationen wie Session-IDs suchen. Mit diesen Sitzungsdaten ist ein Session-Hijacking möglich — Angreifer könnten sich als bereits eingeloggte Mitarbeitende ausgeben und unmittelbar auf deren Konten und Rechte zugreifen.

Cybersecurity ist kein statisches Ziel, sondern ein fortlaufender Prozess – und wer die Angreifer verstehen will, muss deren Methoden kennen. Unsere Hacker Attack Simulation erkennt die IT-Infrastruktur selbständig und erkennt auch diese Citrix Schwachstelle.